xss攻击。顾名思义,就是一种攻击手段。是基于Js的脚本注入式攻击。

很多论坛、博客。都支持用户自定义排版,比如改改字体大小,改改颜色,插入图片等等。

这类网站,都会面临一个很头疼的问题,就是xss攻击。

举个栗子:

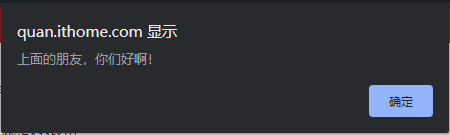

我在提交的数据里面,带上一段Js代码,比如:<script>alert("上面的朋友,你们好啊!")</script>

如果论坛的程序猿没有做任何过滤,那么大家打开谋篇帖子,就会突然弹出一个提示

当然,大部分的程序猿是做了过滤的。因为Js注入是非常危险的一个事情:

比如挂一些广告、强制跳转到某个网站、甚至,能够去获取你的cookie信息,来实现盗取用户信息的目的。

大多数程序猿可能是通过一段类似正则的匹配,比如:<script> 不管中间有什么<script/> 这些全都过滤掉。亦或是<link 不管中间有什么 > 这些全都过滤掉

这个时候就是这篇帖子最重要的意义来了,严防“浏览器强大的解析器”。

如果你的注入是这样写的:

这个后面是没有结束标签的,这个地方,语法就是错误的,但是浏览器很强大,它知道你是想要引入一段Js,只是这里漏写了一个结束标签,所以,浏览器就成了你的帮凶,帮你解析完整了,就完成了一段注入。

这种利用“浏览器的强大解析能力”的注入方式,网上也很少介绍,很多人也会忽略。

不过,咳咳咳,这个做法是不对的,我们还是要维护一个干净,整洁的网络环境。

希望这些思路,能帮助各种站长,加强自己网站的安全防范。

2020年7月2日 ithome自动签到打卡只有“旗鱼”“辣品”“IT之家”,没有打卡的项目有“IT之家公众号签到”“IT之家小程序签到”“最会买APP签到”“云日历APP签到”“云日历PC端签到”

问题出现的hash值为hash=xxxx

还望帮忙看看,要断签了。

@江泽 我居然才看到,那两天是之家改了加密的方式,后来我又破解了